Захист і розмежування клієнтського доступу в Internet

Версії і режими

Сервер ISA випускається в двох версіях: корпоративної та стандартної (enterprise і standard). ISA Server Enterprise Edition дозволяє запускати сервер ISA як в режимі виділеного (standalone) сервера, так і в режимі логічного об'єднання кількох серверів ISA в один масив (створити масив можна і на одному комп'ютері, але це не дасть жодних переваг). Конфігурація у вигляді масиву підтримує корпоративні адміністративні політики, т. Е. Зміни, зроблені на одній з систем масиву, поширюються на всі системи масиву, так що відпадає необхідність вносити такі ж зміни на кожній системі. Можна створити кілька масивів для підтримки багаторівневих політик і прав доступу. Крім того, можна передавати право управління масивами іншим користувачам і групам. Enterprise Edition інтегрується з Active Directory (AD) і зберігає конфігураційні дані масиву серверів ISA в AD, на відміну від виділеного сервера ISA, конфігурація якого зберігається в системному реєстрі. Коли Enterprise Edition встановлюється в мережі, де відсутня AD, сервер ISA стає виділеним сервером. Enterprise Edition масштабується на будь-яке число процесорів. ISA Server Standard Edition підтримує не більше чотирьох процесорів. Для спрощення я використовую в тестовій мережі ISA Server в режимі виділеного сервера, які не інтегрованого в AD.

клієнт SecureNAT

клієнт брандмауера

Клієнт брандмауера повинен запускати спеціальне програмне забезпечення, ISA Server Firewall Client. Під час установки сервера ISA створюється каталог \% programfiles% \ microsoft isa server \ clients, що містить всі програмні та конфігураційні файли, необхідні для установки клієнта. Для настройки клієнта брандмауера використовується оснащення ISA Management \ Client Configuration, що запускається з Microsoft Management Console (MMC). ISA Server поширює ці установки на всі системи, що використовують клієнта брандмауера. Це програмне забезпечення сервер ISA використовує в якості провайдера рівня сокетов Windows (Winsock Layered Service Provider). Клієнт приймає всі запити від додатків, що використовують сокети, і передає їх на систему з запущеним на ній сервером ISA. В результаті всі програми у внутрішній мережі, що використовують сокети, працюють так, як ніби вони безпосередньо підключені до Internet. Після установки цього програмного забезпечення на клієнтських системах користувачі, зокрема, зможуть запускати ftp.exe з командного рядка і отримувати доступ до зовнішніх FTP-сайтів.

У клієнта брандмауера дозвіл імен влаштовано просто. За замовчуванням ISA Server дозволяє все імена, що містять точки (наприклад, www.braginski.com); імена без точок вирішуються локально. Для зміни налаштувань дозволу імен можна задіяти оснащення ISA Management.

Запит клієнта брандмауера містить імена користувачів, тому можна застосовувати політики доступу, що базуються на іменах користувачів. Однак запити виконуються в контексті поточного користувача, і клієнтське програмне забезпечення не має механізму для запиту у користувачів іншого імені і пароля, якщо ім'я і пароль користувача неправильні. Тому, якщо заблокувати надходження вихід за межі мережевого екрану, спроба вийти в Internet призведе до помилки без пропозиції ввести інше ім'я та пароль.

Клієнт Web Proxy

управління

Сервер ISA управляється через оснащення ISA Management, яка підтримує вікна управління двох типів: Taskpad View (уявлення панелі завдань) і Advanced View (розширене уявлення). Я віддаю перевагу розширене уявлення, показане на екрані 1. Воно логічно організовує всі компоненти сервера ISA в відповідних папках, які перебувають під системним об'єктом «сервер ISA». Призначення цих папок описано в урізанні «Папки управління сервером ISA».

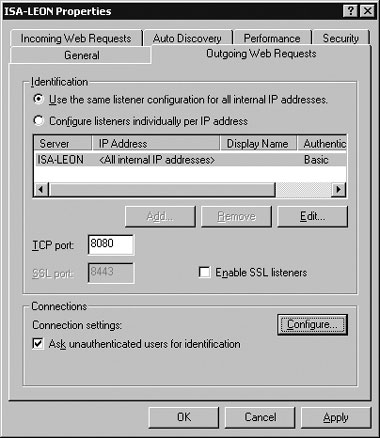

Екран 2. Налаштування вихідних запитів

Подібно Microsoft IIS, сервер ISA підтримує різні методи реєстрації. Щоб вибрати схему реєстрації, яку клієнт буде використовувати для перевірки імені та пароля на proxy-сервері, потрібно вибрати сервер ISA в секції ідентифікації і натиснути Edit, щоб відкрити діалогове вікно Add / Edit Listeners (додати / редагувати слухачів). Я рекомендую вибрати вбудовану (Integrated) аутентифікацію, яка наказує клієнту використовувати аутентифікацію по протоколу Kerberos (коли сервер ISA і клієнти є членами домену AD) або по протоколу NT LAN Manager (NTLM). У тому випадку коли вибирається вбудована аутентифікація, браузер клієнта спочатку намагається задіяти ім'я і пароль користувача. Якщо ім'я або пароль не підходять, браузер видає запрошення ввести ім'я та пароль заново. Тому більшість користувачів домену застосовують вбудовану аутентифікацію. У режимі аутентифікації Basic with this domain «Базова в поточному домені») ім'я та пароль надсилаються через мережу відкритим текстом. Така аутентифікація безпечна тільки в разі використання додатками з'єднань Secure Sockets Layer (SSL). Режим Digest with this domain ( «Відповідно до правил домену») працює подібно NTLM, а варіант Client certificate ( «Сертифікат клієнта») працює тільки з сполуками SSL.

За замовчуванням після установки сервера ISA його алгоритм управління доступом (на рис. 2 показана спрощена версія) запобігає доступ внутрішніх клієнтів до всіх зовнішніх систем. Для кожного вихідного запиту служба Firewall Service визначає, чи є явно задані поточні дозволу доступу або заборони на кожен із запитуваних протоколів, сайтів або тип вмісту. Можна призначати спеціальні правила для сайтів і їх вмісту, які будуть визначати, який сайт або який тип вмісту буде доступний тим чи іншим користувачам. ISA Server забороняє всі зовнішні запити до тих пір, поки адміністратор явно не дозволить їх. Він також перевіряє всі пакети, що проходять через proxy-сервер на предмет явного заборони запитів якимось пакетним фільтром IP. Сервер ISA не використовує будь-яких забороняють фільтрів за замовчуванням. Наприклад, зовнішні системи не зможуть отримувати відповіді від сервера ISA на команду ping до тих пір, поки адміністратор не створить відповідний пакетний IP-фільтр, явно що дозволяє проходження пакетів протоколу Internal Control Message Protocol (ICMP), який використовує команда ping. Тому першим завданням адміністратора в забезпеченні доступу клієнтів в Internet буде додавання в список дозволених протоколів HTTP і HTTP Secure (HTTPS).

Для настройки правил і фільтрів можна використовувати папки Access Policy Site and Content Rules (правила доступу до сайтів і вмісту), Protocol Rules (правила використання протоколів), і IP Packet Filters (фільтри пакетів IP) консолі управління ISA Management. Для створення правила використання протоколів слід натиснути правою кнопкою миші на папці Protocol Rules, потім вибрати New Rule для запуску майстра New Rule Wizard. Слідуючи вказівкам майстра, створіть правило, яке дозволяє використання протоколів HTTP і HTTPS. У своєму прикладі я назвав це правило Http Allow (дозвіл HTTP). Натисніть Next, потім виберіть Allow. На наступному екрані потрібно вибрати зі списку Selected Protocols протоколи HTTP і HTTPS. На всіх наступних екранах натискаємо Next для прийняття установок за замовчуванням. Після закриття майстра слід перезапустити служби Firewall Service і Web Proxy, вибираючи в контекстному меню кожної служби (в папці Monitoring \ Services) пункт Stop, потім залишається вибрати Start для перезапуску служб.

Політики використання протоколів та політики управління доступом

Екран 3. Підключення до proxy-сервера

Використання сервера ISA в якості мережевого екрану і сервера-посередника допоможе захистити мережу від зовнішніх атак за рахунок можливості управління зовнішнім доступом. Крім того, proxy-сервер дозволяє управляти доступом внутрішніх клієнтів в Internet.

Папки управління сервером ISA

Папка Monitoring містить кілька вкладених папок. У вкладеній папці Alerts зберігаються короткі повідомлення і попередження, які з'являються в системному журналі служби Firewall Service у відповідь на ті чи інші події. Вкладена папка Services містить інформацію про запущені службах і дозволяє зупиняти і запускати їх. Вкладена папка Sessions допомагає стежити за поточною активністю сервера ISA. Вкладена папка Reports містить завдання на створення звітів сервером ISA (наприклад, звітів про використання Web), які можна запускати за розкладом.

Папка Computer містить список комп'ютерів, на яких встановлена система ISA і які є членами масивів поряд з вибраною системою.

Папка Access Policy містить три папки: Site and Content Rules, Protocol Rules і IP Packet Filters. Сервер ISA використовує комбінацію цих правил для забезпечення захисту доступу в Internet.

Папка Cache Configuration дозволяє налаштовувати функцію кешування сервера ISA (т. Е. Який вміст і протягом якого часу має зберігатися в кеші сервера ISA). Папка Monitoring Configuration дозволяє визначити, який вплив має виконати сервер ISA у відповідь на певну подію (наприклад, послати по електронній пошті повідомлення адміністратору в разі зупинки будь-якої служби). Папка Extensions може стати в нагоді для роботи з динамічними бібліотеками, які розширюють функціональність сервера ISA (для написання таких бібліотек слід використовувати ISA Server SDK). Папка Network Configuration управляє тим, як сервер ISA маршрутизує запити і тим, як ISA перенаправляє їх на інші proxy-сервери. Папка Client Configuration містить настройки клієнта брандмауера ISA Server Firewall Client.

Екран 1. Консоль ISA Management в режимі Advanced

Екран 4. Приклад журналу ISA Server

Малюнок 1. Приклад мережі з ISA Server

Малюнок 2. Спрощений алгоритм перевірки доступу

Статтю "Аутентифікація доступу в Internet з використанням сервера ISA" Ви можете обговорити на форумі.