Корпорація Symantec розкриває подробиці про загрозу Trojan.Milicenso, яка стала відома завдяки побічної дії - відправлення завдань на друк. Принтери розпечатували випадкові набори символів до тих пір, поки в них не закінчувалася папір. В рамках додаткового дослідження вдалося встановити, що дане шкідливе ПО завантажується за допомогою веб-атаки перенаправлення .htaccess, і як мінімум 4 000 веб-сайтів були скомпрометовані угрупованням, відповідальної за дану загрозу.

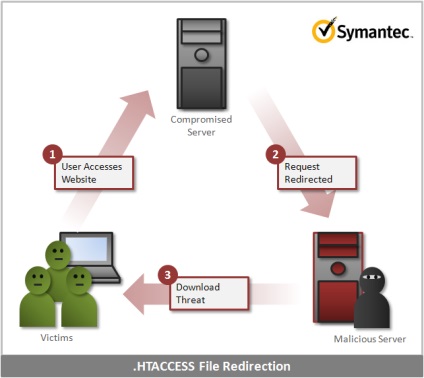

Перенаправлення за допомогою файлу .htaccess

Файл .htaccess містить конфігураційні дані веб-сервера, що використовуються веб-адміністратором для управління мережевим трафіком. Наприклад, для заборони доступу до певних сторінок, перенаправлення запитів мобільних пристроїв на спеціальні сайти і так далі. Для моніторингу мережевого трафіку з легітимними сайтами зловмисники (і деякі готові набори шкідливого ПО) використовують уразливість веб-серверів для модифікації файлу .htaccess.

На малюнку нижче показано, як відбувається перенаправлення через .htaccess.

Малюнок 1. Шлях поширення вірусу

- Коли користувач переходить за посиланням, браузер запитує доступ до скомпрометованому сайту.

- Веб-сервер перенаправляє користувача на шкідливий сайт, використовуючи дані з файлу .htaccess.

- На інфікованому сайті може бути безліч загроз, потенційно здатних використовувати певні уразливості ПК.

Про перенаправлення, описаному в пункті 2, користувач не попереджається, і він не має жодного уявлення про те, що сталося «за лаштунками».

На малюнку нижче представлений модифікований файл .htaccess. Щоб не привертати уваги мережевих адміністраторів, атакуючий вставив в оригінал більше 800 порожніх рядків як на початку, так і в кінці файлу.

Зображення 2. Модифікований файл .htaccess

Конфігурація також була дуже акуратно сконструйована, щоб не допустити виявлення інфекції зовнішніми користувачами або дослідниками. Запит до скомпрометованому сайту перенаправляється на шкідливу сторінку, тільки при виконанні всіх наступних умов:

Зображення 3. Конфігурація файлу .htaccess, що забезпечує перенаправлення на шкідливий сайт

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .tedzstonz.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .tgpottery.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .yourcollegebody.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .tgpottery.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .beeracratic.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .buymeaprostitute.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .zoologistes-sansfrontiere.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .zoologistes-sansfrontiere.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .buymeaprostitute.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .wheredoesshework.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .wheredidiwork.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .jordanmcbain.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .bankersbuyersguide.net;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .findmeaprostitute.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .watchmoviesnchat.com;

- [ВИПАДКОВЕ ІМ'Я ДОМЕНУ] .joincts.info.

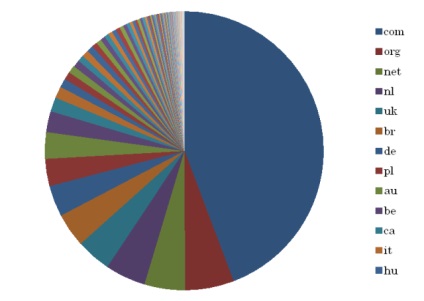

За останні кілька днів фахівці Symantec виявили майже 4 000 унікальних зламаних веб-сайтів, які перенаправляють користувачів на шкідливі ресурси. Більшість з них є персональними сторінками або сайтами середніх і малих компаній, проте в переліку також присутні державні, телекомунікаційні та фінансові організації, сайти яких також були скомпрометовані.

Зображення 4. Розподіл зламаних сайтів по доменах верхнього рівня

На діаграмі представлено розподіл скомпрометованих веб-сайтів по доменах верхнього рівня. Як завжди, більша частина припадає на домен .com, за яким слідують .org і .net. З більш ніж 90 країн, що потрапили в цей список, на Європу і Латинську Америку припадає найбільша частина зламаних сайтів, що відповідає поширенню вірусу Trojan.Milicenso.

Антивірусні продукти Symantec визначають заражені файли .htaccess як Trojan.Malhtaccess. Видаліть їх, замініть останньої відомої безпечної резервної копією і встановіть оновлення безпеки для всіх використовуваних операційних систем і веб-додатків, включаючи CMS.

На додаток до антивірусним сигнатурам, фахівці Symantec створили спеціальну сигнатуру IPS 25799: Web Attack: Malicious Executable Download 6, яка автоматично захищає користувачів від перенаправлення на шкідливі ресурси.