ІТ-інфраструктура для вашого підприємства

Основним кордоном аутентифікації сьогодні є система парольного захисту, яка є у всіх сучасних програмних продуктах. Відповідно до встановленої практики, перед початком роботи з операційною системою користувач зобов'язаний зареєструватися, повідомивши їй своє ім'я і пароль. Ім'я потрібно для ідентифікації користувача, а пароль підтверджує правильність виробленої ідентифікації. Інформація, введена користувачем в діалоговому режимі, порівнюється з тією, що є в розпорядженні операційної системи. Якщо перевірка дає позитивний результат, то користувачеві стають доступні всі ресурси операційної системи, пов'язані з його обліковим записом.

Припустимо, вам на дослідження потрапив чужий комп'ютер, що працює під Windows. Вам потрібно витягти паролі даного користувача. Як бути? Можна спочатку зробити посекторного копію жорсткого диска (щоб не зіпсувати щось на оригіналі). Тепер давайте подивимося, що ж являє собою програмне забезпечення для відновлення (злому) пральний захисту.

Що таке парольний зломщик?

Найбільш ефективним є метод злому парольного захисту операційної системи, при якому атаці піддається системний файл, який містить інформацію про легальні користувачів і їх паролі. Однак будь-яка сучасна операційна система прагне надійно захистити паролі, які зберігаються в цьому файлі, за допомогою хешування. Хешування в криптографії - незворотний процес, тобто, маючи хеш, обчислений на основі деяких даних, зловмисник не може відновити вихідні дані ніяким іншим способом, крім атаки методом повного перебору. Крім того, доступ до таких файлів, як правило, за замовчуванням заборонений навіть для системних адміністраторів, не кажучи вже про рядових користувачів операційної системи. Проте в ряді випадків зловмисникові вдається шляхом різних хитрувань отримати в своє розпорядження файл з іменами користувачів і їх зашифрованими паролями. І тоді на допомогу приходять так звані парольні зломщики - спеціалізовані програми, службовці для злому паролів операційних систем.

Як працює парольний зломщик?

Райдужна таблиця створюється шляхом побудови ланцюжків можливих паролів. Кожен ланцюжок починається з випадкового можливого пароля, потім піддається дії хеш-функції і функції редукції. Ця функція перетворює результат хеш-функції в певний можливий пароль. Проміжні паролі в ланцюжку відкидаються, і в таблицю записується тільки перший і останній елементи ланцюжків. Створення таблиць вимагає часу і пам'яті (аж до сотень гігабайтів), але вони дозволяють дуже швидко (у порівнянні зі звичайними методами) відновити вихідний пароль.

Для відновлення пароля дане значення хеш-функції піддається функції редукції і шукається в таблиці. Якщо збіг не виявлено, то знову застосовується хеш-функція і функція редукції. Дана операція триває, поки не буде знайдено збіг. Коли збіг знайдено, ланцюжок, що містить його, відновлюється для знаходження відкинутого значення, яке і буде шуканим паролем. У підсумку виходить таблиця, яка може з високою ймовірністю відновити пароль за короткий час.

Таблиці можуть зламувати тільки ту хеш-функцію, для якої вони створювалися, тобто таблиці для MD5 можуть зламати виключно хеш MD5. Теорія даної технології була розроблена Philippe Oechslin як швидкий варіант методики time-memory tradeoff. Вперше ця технологія використовувалася в програмі Ophcrack для злому хешей LanMan, що застосовуються в Microsoft Windows. Пізніше була розроблена інша програма, RainbowCrack, яка може працювати з великою кількістю хешів, наприклад LanMan, MD5 і SHA1.

Результати хеширования порівнюються з тим, що записано в системному файлі, де знаходяться хеші паролів користувачів даної системи. При цьому в якості варіантів паролів парольні зломщики використовують символьні послідовності, автоматично генеруються з деякого набору символів. Даний спосіб дозволяє зламати всі паролі, якщо відомо їх подання до хешировать вигляді і вони містять тільки символи з даного набору.

- проводиться почергове зміна літерного регістра, в якому набрано слово;

- порядок проходження букв в слові змінюється на зворотний;

- в початок і кінець кожного слова приписується цифра 1;

- деякі букви змінюються на близькі по зображенню цифри.

В результаті, наприклад, з слова password виходить pa55w0rd. Це підвищує ймовірність знаходження пароля, оскільки в сучасних операційних системах, як правило, відрізняються паролі, набрані великими та малими буквами, а користувачам цих систем настійно рекомендується вибирати такі, в яких літери чергуються з цифрами. Одні парольні зломщики по черзі перевіряють кожне слово зі спеціального словника, застосовуючи до нього певний набір правил для генерації додаткового безлічі паролів. Інші попередньо обробляють весь словник за допомогою цих же правил, отримуючи новий словник більшого розміру, з якого потім беруть перевіряються паролі. З огляду на, що звичайні словники природних людських мов складаються всього з декількох сотень тисяч слів, а швидкість шифрування паролів досить висока, парольні зломщики, які здійснюють пошук за словником, працюють дуже швидко.

Перший пароль, який ви будете отримувати, - пароль облікового запису користувача. Для цього існує маса інструментів. Мене можуть запитати - а навіщо нам пароль користувача? Адже жорсткий диск вже у нас, так що ми маємо доступ до всієї зберігається там інформації. Безумовно. Однак не варто забувати, що найчастіше користувачі досить безтурботні, а отже, є ймовірність того, що даний пароль буде застосовуватися цим користувачем неодноразово, в тому числі до пошти і іншим додаткам. Крім того, варто пам'ятати, що користувач міг застосувати EFS-шифрування, а значить, відновити пароль користувача набагато ефективніше на першому кроці. Для цього спочатку згадаємо, де ж зберігаються шукані паролі.

База даних облікових записів користувачів

Саме в облікових записах бази даних SAM знаходиться інформація про користувача імена і паролі, яка необхідна для ідентифікації і аутентифікації користувачів при інтерактивному вході в систему. Як і в будь-який інший сучасної операційною системою, ця інформація зберігається в зашифрованому вигляді. У базі даних SAM кожен пароль користувача зазвичай буває представлений у вигляді двох 16-байтових послідовностей, отриманих різними методами (LM і NTLM).

Можливі атаки на базу даних SAM

Зазвичай основним об'єктом атаки є адміністративні облікові записи. Їх паролі можна отримати, дізнавшись в хешировать або символьному вигляді пароль адміністратора системи, який зберігається в базі даних SAM. Тому саме на базу даних SAM буває спрямований головний удар зломщика пральний захисту.

За замовчуванням в Windows доступ до файлу \ winnt_root \ System32 \ Config \ SAM заблокований для всіх користувачів без винятку. Проте за допомогою програми NTBACKUP будь-який власник права резервного копіювання файлів і каталогів Windows може перенести цей файл з жорсткого диска на магнітну стрічку. Резервну копію реєстру можна також створити утилітою REGBAK зі складу Windows NT Resource Kit. Крім того, безсумнівний інтерес для будь-якого зломщика представляють резервна копія файлу SAM (SAM.SAV) в каталозі \ winnt_root \ System32 \ Config і стисла архівна копія SAM (файл SAM._) в каталозі \ winnt_root \ Repair.

Також зазначений файл можна отримати, завантажившись з зовнішнього носія. У разі наявності завантаження двох операційних систем процес копіювання файлу SAM істотно спрощується. При наявності фізичної копії файлу SAM витягти зберігається в ньому інформацію не складає великих труднощів. Завантаживши файл SAM в реєстр будь-якого іншого комп'ютера з Windows (наприклад, за допомогою команди Load Hive програми REGEDT32), можна детально вивчити облікові записи користувачів, щоб визначити їх значення PID і шифровані варіанти хешировать паролів. Знаючи PID користувача і маючи зашифровану версію його хешировать пароля, комп'ютерний зломщик може спробувати розшифрувати цей пароль, щоб використовувати його для отримання доступу до мережі до іншого комп'ютера. Однак для інтерактивної реєстрації в системі одного лише знання хешировать пароля недостатньо. Необхідно отримати його символьне уявлення. Для відновлення користувальницьких паролів Windows в символьному вигляді існують спеціальні парольні зломщики. Вони виконують як прямий підбір паролів, так і пошук за словником, а також застосовують комбінований метод злому парольного захисту, коли в якості словника використовується файл із заздалегідь обчисленими хешировать паролями, відповідними символьним послідовностям, які часто застосовуються в якості паролів користувачів операційних систем.

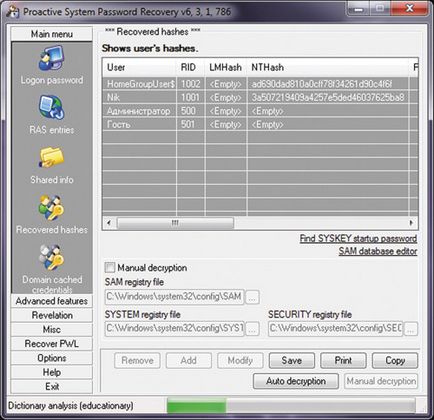

Для отримання хешей паролів облікових записів, що використовуються на досліджуваному комп'ютері можна скористатися програмою ElcomSoft System Recovery. При цьому ви завантажити з пропонованого компакт-диска і, крім усього іншого, зможете отримати хеші паролів. Самі паролі при цьому можна відновити за допомогою утиліти Proactive System Password Recovery (екран 1).

Екран 1. Вікно Proactive System Password Recovery

Насправді дана програма надає набагато більше можливостей, ніж звичайне відновлення пароля до облікового запису користувача (як доменного, так і локального).

Зокрема, миттєвому відновленню підлягають наступні типи паролів:

Швидкому відновленню підлягають наступні типи паролів:

Крім того, за допомогою даної програми можна проводити певні маніпуляції з використанням режиму і файлами реєстру.

Відновлення паролів до веб-сайтам

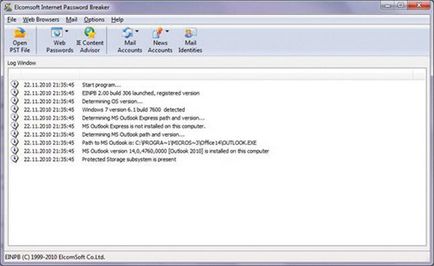

У разі якщо користувач для отримання пошти задіяв браузер, нам потрібна програма Elcomsoft Internet Password Breaker компанії Elcomsoft (екран 2).

Екран 2. Вікно Elcomsoft Internet Password Breaker

За допомогою даної програми ми можемо відновити паролі, збережені для входу на різні сайти або веб-пошту.

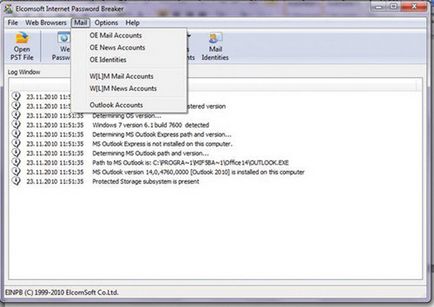

Відновлення паролів до пошти і новин

Екран 3. Відновлення паролів до пошти

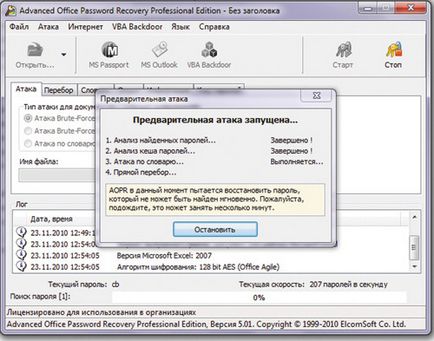

Відновлення паролів до документів Microsoft Office

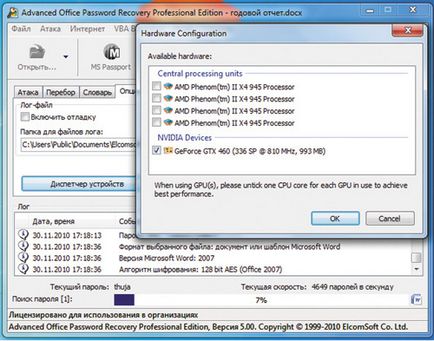

Наступною важливою задачею може стати відновлення паролів до документів Microsoft Office. В цьому випадку необхідно скористатися програмним забезпеченням Advanced Office Password Recovery (екран 4). Атака на пароль здійснюється за допомогою словника, по масці, а також прямим перебором.

Екран 4. Атака прямим перебором

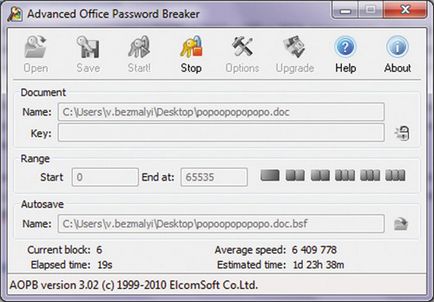

Однак набагато частіше нам потрібен не сам пароль до того чи іншого документу, а вміст документа. Для видалення пароля з документів Office призначене програмне забезпечення Advanced Office Password Breaker.

Відновлення доступу до зашифрованих документів Microsoft Office

Захист документів Microsoft Word і Microsoft Excel далеко не завжди дозволяє швидко знайти забутий пароль. Використовуючи атаку по словнику, прямий перебір паролів і інші методи, відновити пароль можна, однак цей процес може зайняти багато часу. Разом з тим, у разі якщо захист документа сумісна з форматом Microsoft Office 97, існує рішення, що дозволяє гарантовано відкрити документ протягом невеликого проміжку часу. Даний формат захисту вразливий, так як в ньому використовується ключ шифрування довжиною всього 40 розрядів.

Перебір 40-розрядних ключів можна здійснити за заздалегідь відомий проміжок часу, що залежить від потужності процесора і кількості ядер. Час перебування ключа становить близько 5 днів для одноядерного процесора. У разі використання процесорів Core 2 Duo і Core 2 Quad час пошуку ключа зменшується пропорційно кількості ядер. Продукт Advanced Office Password Breaker Professional підтримує до 4 процесорів або ядер, дозволяючи прискорити процес перебору ключів в 4 рази. Корпоративна версія підтримує до 32 процесорів.

В одній статті неможливо розглянути всі продукти і всі випадки, коли нам буде потрібно відновити паролі, тому про інші варіанти відновлення пароля я розповім в наступній частині.

Володимир Безмалий ([email protected]) - фахівець із забезпечення безпеки, MVP Consumer Security, Microsoft Security Trusted Advisоr

Поділіться матеріалом з колегами і друзями