Адміністратори багатьох організацій намагаються захистити повідомлення електронної пошти провідних співробітників, зокрема, старших керівників. Secure MIME (S / MIME) - рішення безпеки, реалізоване в більшості сучасних поштових програм, яке допоможе зберегти конфіденційність, цілісність поштових повідомлень і перевірити справжність даних. S / MIME забезпечує наскрізну захист - не тільки в процесі передачі повідомлення, але і при зберіганні в базі даних поштового сервера.

ARUBA INSTANT WI-FI: ПРОСТІ, ПОТУЖНІ, ДОСТУПНІ

Проектувати системи електронної пошти з поштовими клієнтами Outlook і S / MIME - це просто.

В даній статті розповідається, як застосувати S / MIME для захисту повідомлень в середовищі Microsoft. Налаштувати поточні версії Microsoft Outlook на використання S / MIME просто, але як буде показано, потрібно ретельно продумати і підготувати базову інфраструктуру сертифікації, необхідну для S / MIME.

Основи S / MIME

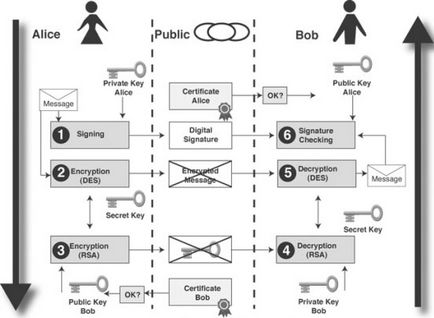

На Рис. 1 показані етапи типового сценарію використання S / MIME. Користувач Аліса хоче послати безпечне повідомлення (з гарантованими конфіденційністю, цілісністю, автентичністю даних) користувачу Бобу. Обмін S / MIME складається з наступних кроків:

- Аліса створює цифрову сигнатуру для повідомлення з використанням свого приватного ключа.

- Аліса використовує єдиний ключ симетричного шифрування для шифрування повідомлення.

- Щоб сформувати безпечний канал, в якому буде захищена конфіденційність ключа шифрування при його передачі через загальнодоступний канал зв'язку, Аліса використовує відкритий ключ Боба (з сертифіката Боба), щоб зашифрувати ключ шифрування. Результат цього етапу - захищений ящик (lockbox), в якому міститься зашифрована копія ключа шифрування.

- використовує свій приватний ключ, щоб розшифрувати захищений ящик. У процесі дешифрування формується єдиний ключ шифрування.

- розшифровує повідомлення за допомогою єдиного ключа шифрування. Тепер Боб може прочитати повідомлення.

- використовує відкритий ключ Аліси для перевірки автентичності та цілісності повідомлення, засвідчуючи цифрову сигнатуру, яка є в сертифікаті Аліси. S / MIME забезпечує стійке наскрізне шифрування поштових повідомлень. Це означає, що при використанні S / MIME повідомлення зашифровані не тільки на етапі пересилання, але і при зберіганні в локальній особистій папці Microsoft Outlook (.pst) і поштовій скриньці Microsoft Exchange Server.

S / MIME і Outlook

Налагодження та використання S / MIME

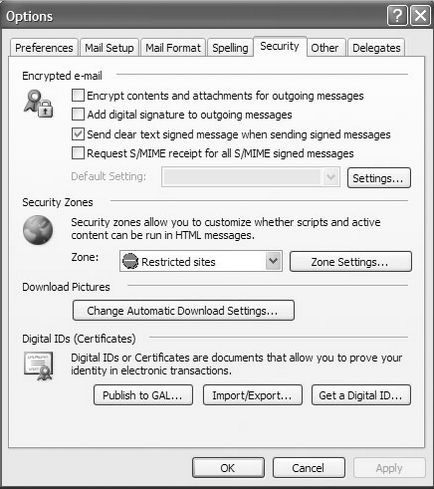

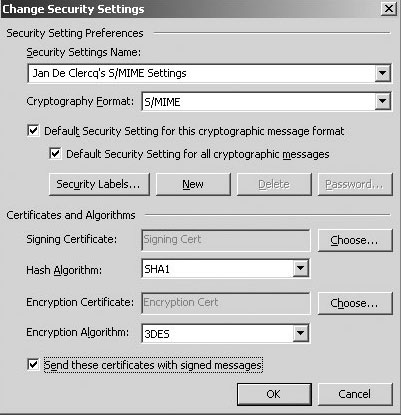

Тепер можна повернутися до вкладки Security і задати обиране за замовчуванням поведінку S / MIME, яке буде застосовуватися до всіх повідомлень, що відправляються користувачем. Як показано на Рис. 2, за замовчуванням в повідомленнях використовується явна підпис. Можна шифрувати і / або підписувати всі вихідні повідомлення, завжди відправляти повідомлення з явною підписом і / або завжди запитувати підтвердження прийому підписаних повідомлень.

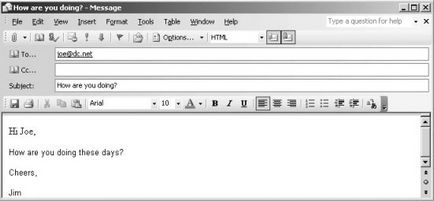

Користувачі можуть змінювати стандартні параметри для окремих повідомлень. У вікні Message (Рис. 4) вони можуть клацнути на піктограмі Encrypt або Sign, або на пункті Options для доступу до функцій шифрування і підписування з розділу Security Settings в діалоговому вікні Options.

Особливості проектування та розгортання

Була розглянута проста, зовнішня складова рішення безпеки пошти на базі S / MIME. При проектуванні і розгортанні ефективного механізму обробки сертифікатів необхідно враховувати і більш глибокі аспекти. Перш, ніж приступити до завдання, необхідно відповісти на наступні питання.

Чи забезпечують застосовувані на підприємстві поштові клієнти достатні служби S / MIME? Якщо поштові клієнти не підтримують повний функціональний набір S / MIME, необхідний користувачам (див. Таблицю 1, в якій наведено огляд різних функціональних наборів S / MIME), то потрібно оновити клієнтські програми електронної пошти.

Одинарна або подвійна пара ключів S / MIME? Ведення центральної бази даних приватних ключів може бути пов'язано з ризиком, якщо користувачі застосовують один ключ як для шифрування, так і підписування повідомлень електронної пошти. Адміністратори-зловмисники можуть отримати приватний ключ користувача з архівної бази даних і підписати повідомлення від імені користувача. Щоб уберегти користувачів від цих небезпек, в більшості клієнтських і серверних програм S / MIME (в тому числі Exchange і Outlook), застосовуються пари подвійних ключів. У такій системі у користувача завжди є дві пари ключів: одна для подрісиванія (приватний ключ з пари архівується) і одна для шифрування (приватний ключ з цієї пари не архівується). Якщо в організації не встановлені вимоги архівування та відновлення, то можна використовувати S / MIME з однією парою ключів. У всіх інших випадках настійно рекомендується застосовувати дві пари ключів для кожного користувача S / MIME.

Чи потрібні служби архівування та відновлення ключів? Політики безпеки багатьох організацій передбачають обов'язкове архівування та відновлення ключів, якщо користувачі шифрують поштові повідомлення. При цьому копія приватного ключа шифрування користувача зберігається в централізованій базі даних. Якщо користувач втрачає приватний ключ, а механізм архівування та відновлення відсутня, то прочитати зашифровані дані неможливо.

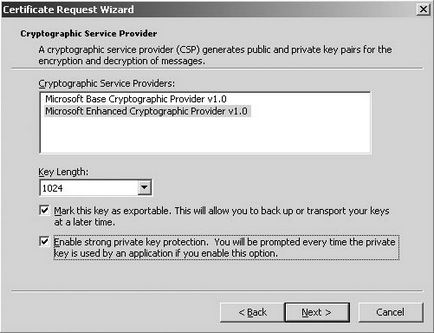

Чи потребують користувачі посиленого захисту приватного ключа? Якщо користувачі застосовують S / MIME, щоб підписувати важливі поштові повідомлення, то необхідно додатково захистити приватний ключ. Компанія Microsoft запропонувала програмний механізм захисту, який запитує у користувачів пароль щоразу, коли їх застосування звертаються до приватного ключу. На екрані Cryptographic Service Provider майстра Certificate Request Wizard (Рис. 5) користувачі можуть надійно захистити приватний ключ, встановивши прапорець Enable strong private key protection при оформленні сертифіката S / MIME. На екрані з'явиться діалогове вікно Creating a new RSA exchange key, в якому потрібно встановити параметр High, щоб захистити приватний ключ паролем.

Як своєчасно довести до користувачів інформацію про відкликання сертифікатів? Функції S / MIME, вбудовані в клієнтські і серверні програми обробки повідомлень Microsoft, використовують систему списку відкликаних сертифікатів (certificate revocation lists - CRL) та точок розповсюдження CRL (distribution point - CRLDP), щоб своєчасно сповіщати користувачів про відкликання сертифікатів. Списки CRL містять серійні номери недовірених сертифікатів (наприклад, сертифікатів, приватні ключі яких були розкриті). Точки CRLDP вказують на місця, з яких користувачі можуть завантажити списки CRL. CRL можна зберігати в каталозі, Web-сервері, файлі або ресурсі FTP.

S / MIME - рятувальний круг

S / MIME забезпечує потужні розширення функцій поштової безпеки, які можуть бути дуже корисними користувачам. Функціональність S / MIME реалізована в різних клієнтів обробки повідомлень Outlook і сервері Exchange. Налаштувати і застосувати S / MIME в програмах Microsoft досить просто, але для успішного розгортання S / MIME потрібно приділити чимало часу і зусиль планування та підготовки інфраструктури сертифікатів.